|

该病毒以虚假色情应用为诱饵诱使用户上钩,暗地里悄悄通过短视频网络接口给短视频疯狂刷赞、为公众号刷阅读量,在不知不觉中让普通用户变身刷赞“僵尸粉”。广大用户可下载安装360手机卫士拦截查杀此类病毒。 不同于一般病毒,“刷赞狂魔”病毒十分狡猾。从360安全大脑追踪数据看来,该病毒不仅能通过修改系统文件、云控加载等技术手段躲避杀毒软件,还会利用CVE-2019-2025(水滴漏洞)等多个Android系统漏洞获取手机最高的ROOT权限。这也就导致,一旦手机感染该病毒,将被植入大量难以删除的底层恶意模块,惨变“工具人”之余,还可能碰到恶意扣费的情况。

综合360安全大脑监测数据而言,该病毒可使用多个Android系统漏洞获取手机最高ROOT权限,修改系统文件(aee_aed/debuggerd),利用SVC指令隐蔽地加载病毒主体文件,和云端下载payload(载荷),使用自定义加密算法,保护自身不被杀毒软件发现。

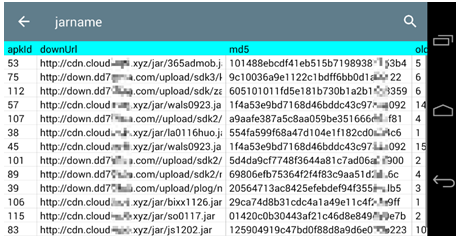

当用户无意中下载了带有病毒的应用时,打开应用界面,会先看到转圈加载等待画面。这时,应用其实在“暗度陈仓”,偷偷上传用户手机号、设备信息,并下载ROOT提权工具包等其他功能模块,为获取手机ROOT权限等恶意行为做准备。这一过程中,该应用会释放并下载近50个jar文件。

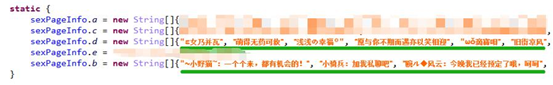

为了让更多的用户中招,该病毒应用还会在虚假色情应用显示的视频页面,显示用户评论以增加可信度,打消用户防范心理。而经360安全大脑溯源分析发现,视频页面评论及ID,均为预先设定内容,只是为了进一步迷惑用户。

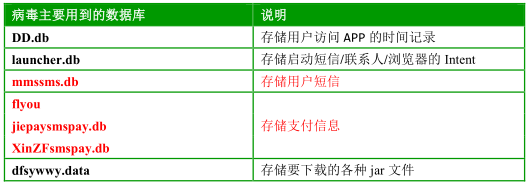

此外,该病毒应用还使用了多个数据库文件,分门别类存储对应信息。

该病毒dfsywwy.data数据库中存储了大量待下载jar文件,插件数目之庞大可见一斑。具体如下:

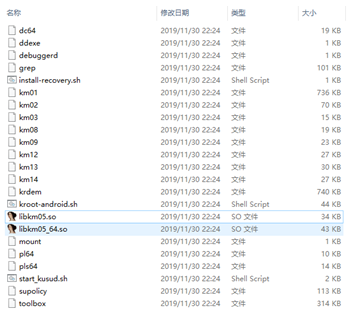

第一步:ROOT提权

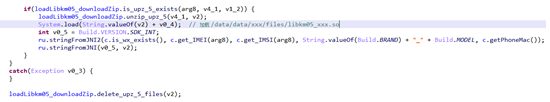

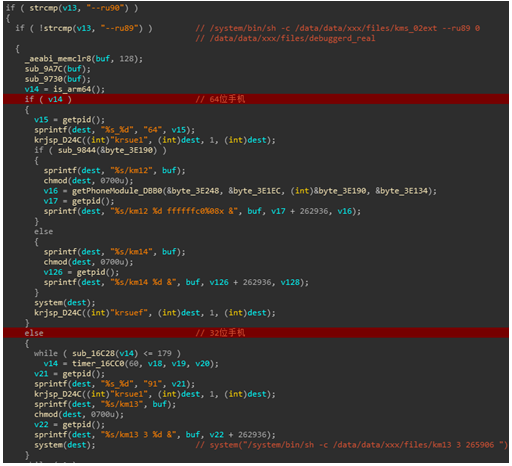

接下来,其会加载libkm05.so(64位手机则是libkm05_64.so),并调用其中的2个JNI函数,解密km01以释放“刷赞狂魔”病毒主体文件kms_02ext。

需要注意的是,func_3( )函数中,病毒首先会向C&C服务器POST设备信息,识别手机型号,以选用合适的提权方案获取手机ROOT权限。在这一过程中,病毒主要使用了CVE-2013-2595、CVE-2016-5195(脏牛)、CVE-2019-2025 (水滴)等漏洞实现手机ROOT提权。

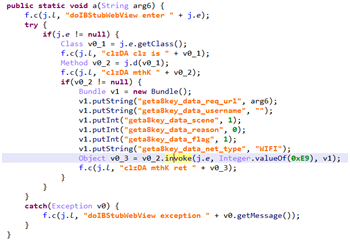

成功获取手机ROOT权限后,核心作恶模块km09_2970.so会从云端下载解密短视频刷赞模块v15.zip(解密后为一个SO文件),并加载该SO文件的do_main( )函数,用于下载并解密v18_u.zip,其为完全解密的“刷赞狂魔”病毒主体文件kms_02ext,当病毒主体被删除后,仍可通过该方式“满血复活”。 除此之外,恶意模块km09_2970.so还会释放恶意文件liblad.so、wxop.dex。liblad.so会在.init_array节中加载病毒文件/system/bin/debuggerro,并在my_entry( )函数中创建新线程加载wxop.dex的com.wxop.Entry类的入口函数DoOp( ),通过某社交应用的Webview来访问指定URL,为公众号刷阅读量。其刷公众号阅读量的代码片段如下:

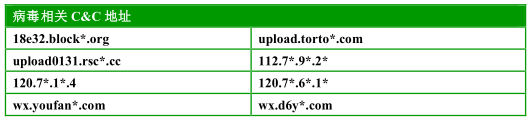

如果说,病毒刷赞是把普通用户变成“工具人”,那么接下来的恶意扣费,就直接危及用户的钱包。这次,病毒释放的恶意模块km09_2970.so,会把恶意文件1.so、jarop.dex.jar注入com.android.phone进程,以监控收发读写手机短信,甚至私自订阅付费业务,并拦截扣费短信。 相关C&C服务器信息

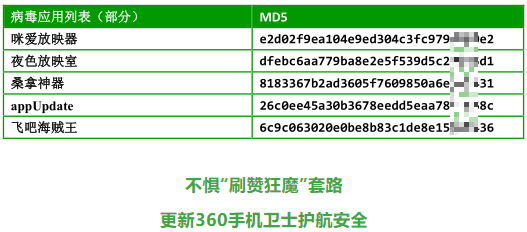

相关APK列表

对普通用户来说,“刷赞狂魔”病毒强行占有用户手机刷赞、刷阅读量,不仅影响了手机正常使用造成个人信息泄露,漏洞的恶意利用还直接对用户手机的安全构成了巨大威胁。同时,对用户来说,当病毒作者获取ROOT权限后,无异于将手机完全交于不法分子,一旦被利用极可能造成无法挽回的损失。 1、寻找“360手机卫士”神助攻:及时通过360手机卫士官网及各大应用市场安装/更新360手机卫士,对爱机进行一次全面“体检”; 3、警惕桃色陷阱:病毒作者常利用人们的猎奇心理,精心设好陷阱等待用户上钩,广大手机用户切莫抱有侥幸心理,通过正规手机应用市场下载安装应用可有效规避中招风险; 5、及时更新系统及补丁:及时升级系统、安装系统更新补丁可有效降低漏洞利用风险。

|  发表于 2021-3-31 22:06:02

|

发表于 2021-3-31 22:06:02

|

发表于 2021-4-15 17:11:50

|

发表于 2021-4-15 17:11:50

|

发表于 2021-4-29 13:33:11

|

发表于 2021-4-29 13:33:11

|

发表于 2021-5-9 13:34:42

|

发表于 2021-5-9 13:34:42

|

发表于 2021-5-13 10:53:22

|

发表于 2021-5-13 10:53:22

|

发表于 2021-5-19 01:18:29

|

发表于 2021-5-19 01:18:29

|

发表于 2021-7-19 18:12:28

|

发表于 2021-7-19 18:12:28

|

发表于 2021-8-7 02:07:33

|

发表于 2021-8-7 02:07:33

|

/1

/1