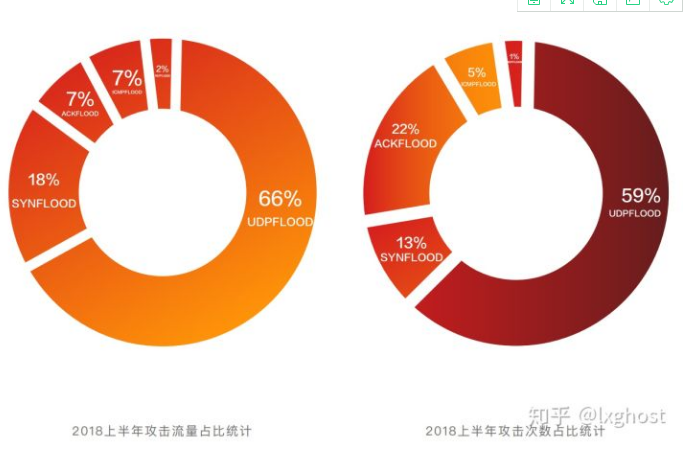

2021年上半年的 DDoS 攻击流量类型统计结果显示,UDP Flood 无论从攻击流量还是从攻击次数来看,都占有绝对的优势。UDP Flood 的主要流量来源于 UDP反射放大攻击,这些反射放大攻击使用了一些基于 UDP 协议不需要验证的服务器,且接收数据远大于发送数据,攻击者通过伪造源 IP 为受攻击者的 IP, 利用互联网中分布众多的服务器带宽资源发起攻击。

攻击流量/次数统计

常见的反射放大攻击利用的协议有 SSDP、NTP、DNS、CHARGEN 等,但在与黑客斗智斗勇的过程中,新的方法总是层出不穷,上半年就新出现了利用 Memcached 协议、IPMI 协议的新型反射攻击,同时还有混合在众多攻击中的 TCP 反射攻击。

2.2.1 Memcached 服务器实施反射 DDoS 攻击

提到反射就不得不提新型的反射攻击手段-Memcached 协议利用,它引起了互联网界的一场海啸,其最高攻击流量达到了 1.7 Tbps,云鼎实验室也检测到了高达1.2 Tbps 的攻击。这种新型攻击手段利用 Memcached 协议默认开启 UDP 11211端口,通过命令执行上传下载 key:value 项的特性,达到理论放大值超5万倍的效果。经过试验验证,受带宽等实际环境的影响,虽未能达到理论值,但可以利用极其低廉的成本和极少数的可利用服务器列表就能达到可观的攻击值,对未添加防护设备的用户来说其影响是及其巨大的。

如今的 DDoS 攻击大多使用反射攻击将流量放大,攻击者并不直接攻击目标服务IP ,而是通过伪造被攻击者的 IP 向开放某些特殊服务的服务器发请求报文,该服务器会将数倍于请求报文的回复数据发送到那个伪造的 IP(即攻击目标 IP),从而实现四两拨千斤的效果。而黑客们也不断推陈出新,用一些新的反射型攻击达到高达数万倍的放大效果。

Memcached 是一个用于加速网站和网络的数据库缓存系统。攻击者将欺骗请求发送给易受攻击的 UDP Memcached 服务器,然后利用流量淹没目标受害者,从而压倒受害者的资源,使得目标的基础架构过载,无法处理新请求,且常规通信无法访问资源,导致拒绝服务。

2.2.2 CLDAP反射放大类型 DDoS 攻击

CLDAP 攻击技术是一种利用轻量目录访问协议(Lightweight Directory Access Protocol,LDAP)的放大攻击,峰值可以达到 Tb 级别。LDAP 是访问类似 Active Directory 数据库用户名和密码使用最广泛的协议。它基于X.500标准,但更加轻便简单并可以根据需要定制。另外,与X.500不同,LDAP 支持TCP/IP。

黑客利用 LDAP 协议的漏洞实施攻击可以让放大系数达到46,在特定条件下,峰值甚至能达到55。

攻击者可以从伪造地址(受害人地址)向支持 CLDAP (无连接轻量级目录访问协议)的服务器发送一个请求。当 LDAP 服务器处理请求之后,便会向发送人的地址发送回复。 LDAP 服务器发送的回复内容是原请求内容的数倍,从而形成反射放大

2.2.3 Mirai僵尸网络的变种攻击

Mirai 僵尸网络于2016年被发现,10月份其源码泄露,网络上很快便出现了多种Mirai 变体,包括 Satori, Masuta 和 Okiru。Wicked Mirai 这个名字来自代码中的字符串,专家发现,与原始版本相比,这个新变种至少包含三个新的漏洞。由于两年前公布了源代码, FortiGuard 实验室的团队看到了越来越多的 Mirai 变体。

最初的Mirai试图强行破坏其他 IoT 设备,而 Wicked Mirai 通过向物联网设备的多个端口(如80、81、8080、8443等)发起 TCP 连接请求以探测危险端口是否开放,一旦端口处于开放状态且连接建立成功,僵尸程序将尝试利用该设备已知漏洞进行攻击,攻击成功后将下载僵尸程序,实现持续的扩散感染。

专家们发现,漏洞利用取决于僵尸程序能够连接到的特定端口:

8080端口:NETGEAR DGN1000 和 DGN2200 v1 路由器

81 端口:CCTV-DVR 远程代码执行

8443端口:NETGEAR R7000 和 R6400 命令注入

80端口:受威胁的 Web 服务器中的调用程序外壳

2.2.4 IPMI反射

IPMI基于UDP协议,建立远程管理控制服务,默认开放623端口。攻击者可以利用远程管理控制服务使用的命令以及使用 IPMI 的设备自身的接口漏洞执行反射攻击,从目前的监测情况看,虽放大比例只有1.X倍,并未产生大流量攻击,但如果此类设备暴露在互联网中的数目增多,造成的后果依然不可估量。

2.2.5 TCP ACK反射

除此之外,TCP ACK 反射攻击也混杂于多种攻击形式中崭露头角。TCP 反射是攻击者伪造受害者的 IP 作为源地址,向互联网上开放 TCP 80/443/8080等常见端口服务的 IP 发送 SYN 包,接受 SYN 包的服务器就会向受害者IP回复 SYN- ACK包,造成受攻击者网络资源消耗、阻塞、甚至引起服务中断的方法。虽然基本不存在放大效果,但基于其真实 IP 的原因,穿透性与隐蔽性都十分显著。

2.3 DDoS 关键防御技术

2.3.1 IP轮询技术

对稳定性、流畅性以及安全性上要求较高的业务,用户遭受 DDoS 攻击且达到一定峰值时,系统通过 IP 轮询机制,将从IP 池中灵活调取一个新的 IP 充当业务 IP,使攻击者失去攻击目标以此保证业务在 DDoS 的攻击下正常运转。

2.3.2 BGP 高防 IP

当用户应用 BGP 高防 IP 且配置转发规则和域名回源后,此时所有的访问流量都将流经 BGP高防 IP 集群,通过端口协议转发的方式(支持网站业务和非网站业务)将访问流量转发至源站,同时攻击流量将在 BGP 高防 IP 集群进行清洗和过滤,只会将正常业务流量返回至源站,从而确保源站业务的稳定。

2.3.3 运营商过滤

针对反射放大类攻击,都有相同的特点,可以直接在运营商侧进行过滤,不用将流量流入抗D设备,从而使防御与反射放大类压制更有效果。

2.3.4 流量预压制

流量预压制/UDP预压制等能力,从容应对新型的超大流量攻击(Memcached的5W倍反射)

2.3.5 基于区块链技术 DDoS 固证

在 DDoS 防御产品及后台平台底层架构上利用区块链上数据不可篡改和可溯源的特性,将电子存证数据按照时间的顺序放到区块链中,以此提高数据的可信度,确保数据无法被更改,增加集成固证取证能力,为被攻击的用户提供出证服务,协助溯源。

2.3.6 小蚁网络介绍新推出的“立体式”DDOS安全防护体系的几大亮点:

亮点一:多重整合

有着十年IDC运营、八年专业DDOS安全防护、在国内掌握顶尖与领先DDOS攻击防范水准的小蚁网络,数以万计的DDOS攻击防范战胜经验证明了其防御体系的技高一筹。小蚁网络花巨额资金搭建了国内目前为止防御系数最高的全新“立体式”安全架构体系,由“高防服务器”、“高防智能DNS”“高防服务器集群”“集群式防火墙架构”“WEB应用防火墙” “小蚁云盾” “移动安全” “数据风控” “威胁感知” “安全管家” “cdn高速分发网络”“网络监控系统”“高防智能路由体系”等多个安全产品整合而成,从多层面、多角度、多结构集成一套多元化、高智能的完善安全防护体系。

亮点二:智能防御

小蚁的“立体式”安全防护体系通过网络监控实现定期扫描网络主节点,利用智能DNS解析系统设置监测端口,时刻提防可能存在的安全漏洞,如果一个节点遭受攻击时将会自动切换至另一节点。在面临攻击威胁时,小蚁采用的是目前较为理想的一种应对策略,以海量的容量和资源拖垮黑客的攻击,小蚁的“立体式”安全防护体系能彻底有效处理超过1000G以下SYN Flood、ACK Flood、ICMP Flood、UDP Flood、DNS Flood的DDOS攻击,并能有效处理连接耗尽、HTTP Get Flood、DNS Query Flood、CC攻击等。而面对黑客DDOS攻击时,小蚁组建的是分布式集群防御,可根据需求增加节点数量提高防御力度,宕机检测系统会快速响应更换已经瘫痪的节点服务器保证网站正常状态。还可以把攻击者发出的数据包全部返回到发送点,使攻击源变成瘫痪状态,从而削减攻击能力。

|

发表于 2021-6-9 22:52:12

|

发表于 2021-6-9 22:52:12

|

发表于 2021-6-27 23:56:44

|

发表于 2021-6-27 23:56:44

|

发表于 2021-7-3 05:41:28

|

发表于 2021-7-3 05:41:28

|

发表于 2021-8-3 19:01:48

|

发表于 2021-8-3 19:01:48

|

/1

/1