|

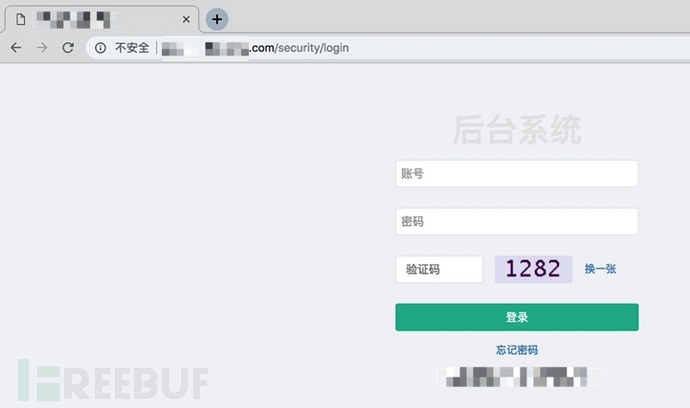

介绍:渗透测试的本质还是信息收集。 0x00 前言前段时间有个朋友发我一个管理系统,说让我帮忙测试下是否有能登录到后台,于是针对该系统开始进行信息收集。 本次测试已获得授权,小伙伴们不要乱搞哦~

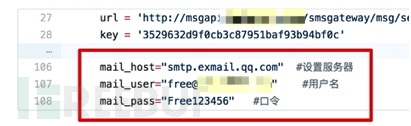

0x01 信息收集1.1 对目标域名进行信息收集(其实没什么用)目标域名接有cdn节点,一开始无法获取真实的IP地址,然后通过censys.io查询https证书,查到了另外一个域名xxx.top,通过xxx.top获取到了域名后真实的IP地址(47.xx.xx.xx)。 1.2 Github信息收集朋友说信息收集的时候可以去github上搜集下信息试试,没准能有意想不到的收获,于是就去试了下,找到了一个邮箱账户:

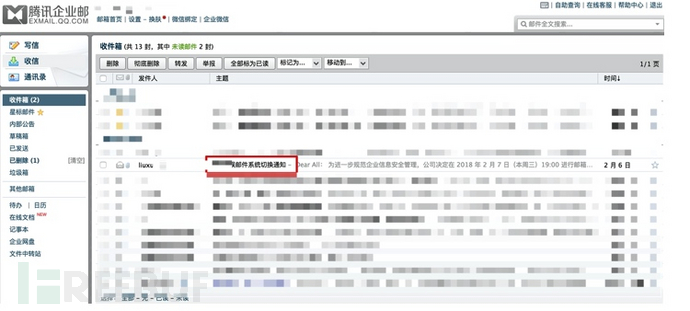

下面有服务器地址,测试了下mail.xxx.com,是腾讯企业邮登录口free@xxx.com虽然是个低权限账号,但是也成功登录了,上面还是有一些邮件没删除,也找到了一些有用的信息,比如,他们的企业邮换系统了、还有老的威PN客户端和连接方式等,还得知了他们新邮件系统的默认密码是他们上网账号的密码。

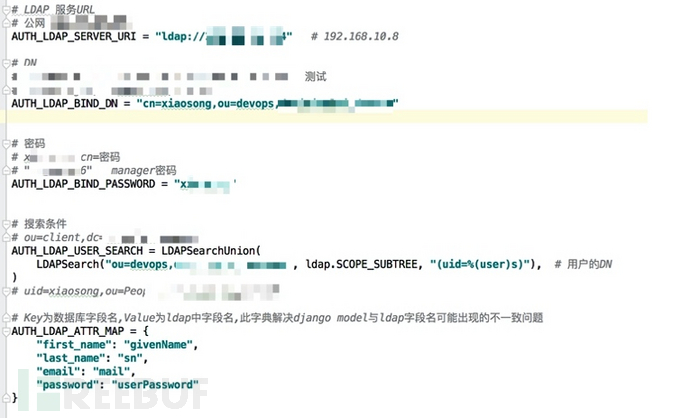

得到了新的企业邮地址(mail.xxx-xx.com),然后就去新的企业邮上测试了下这俩账号,一个都登不上去,然后这条路暂时就走不通了,继续去github上翻信息。 翻信息的过程中发现了github用户xxx的一个项目learn_xxx中有很多关于该公司的信息,于是把这个项目拉到本地,审计一下。 1.3 learn_xxx项目审计对项目进行审计,该项目中有多个子项目,大部分为内网使用项目,审计过程中发现该公司的公网LDAP服务器地址。

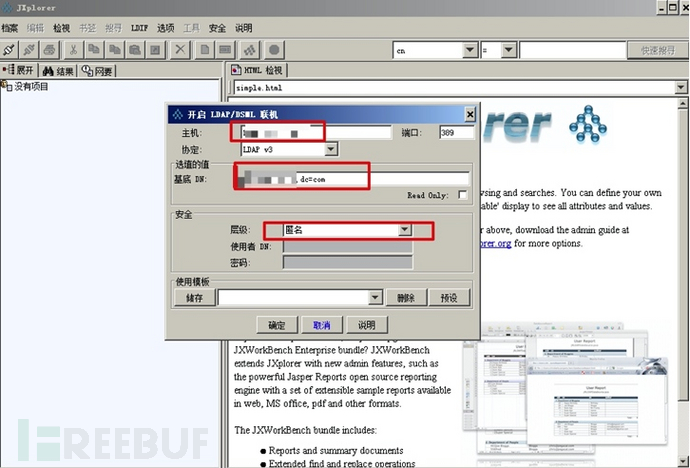

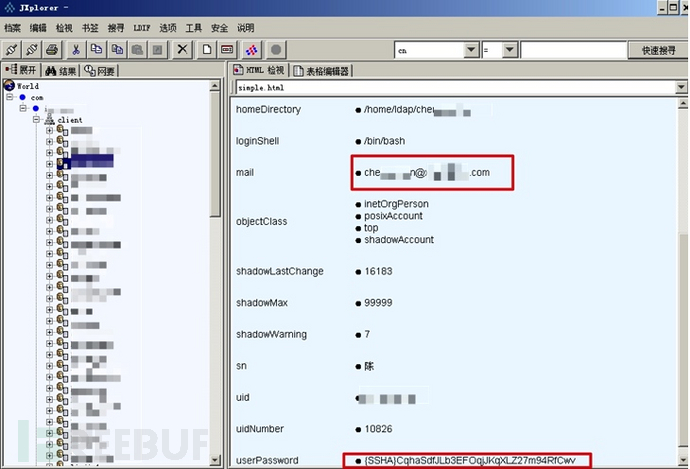

1.4 ldap服务器信息收集经过探测,该ldap服务器存在匿名访问,无需密码即可访问,去网上找了个图形化工具(jxplorer),填上基底(DN)即可访问:

将收集到的密码直接贴到cmd5.com,可以解密

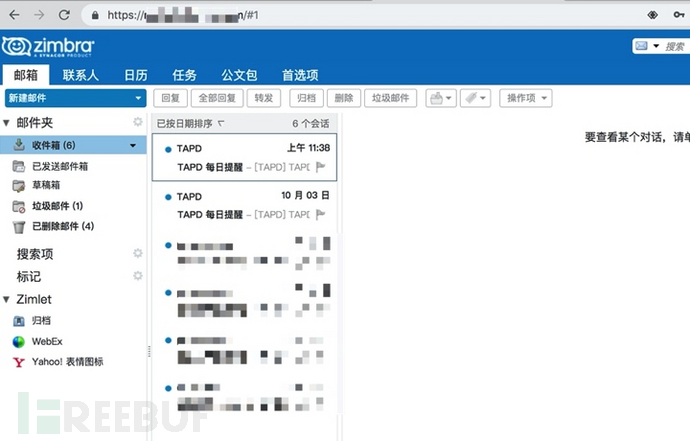

获取到密码以后,即可登录该用户在公司内部所有系统,例如邮箱、威PN等关键系统。 1.5 企业邮信息收集在新的企业邮用收集到的账号密码登录

搜索关键词:passwd/password/usernmae/user/威PN/密码 然后再就是查看通讯录(有了ldap之后查看通讯录主要是为了确定相关项目组成员都是谁,然后去翻查项目组成员的邮箱) 收集到的信息如下: 1、四台服务器的ip地址、端口和密码 在其中一台服务器上,找到了五条mysql的连接记录,格式是:mysql -h***.mysql.rds.aliyuncs.com -udb_name -p'*****'2、威PN的客户端压缩包

3、威PN的密码

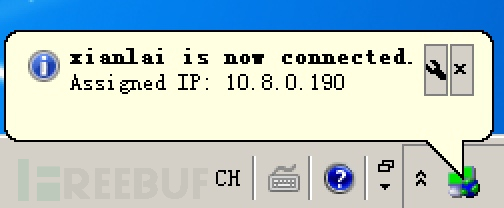

4、elk的用户名和密码 0x02 进入内网既然已经有了威PN和密码,那当然是要接入内网了,安装open威PN客户端,然后从邮箱里找到了open威PN的配置文件,一开始使用邮箱里搜集到的密码无效,然后就测试了下LDAP的账号和密码,登录成功了,成功接入内网。

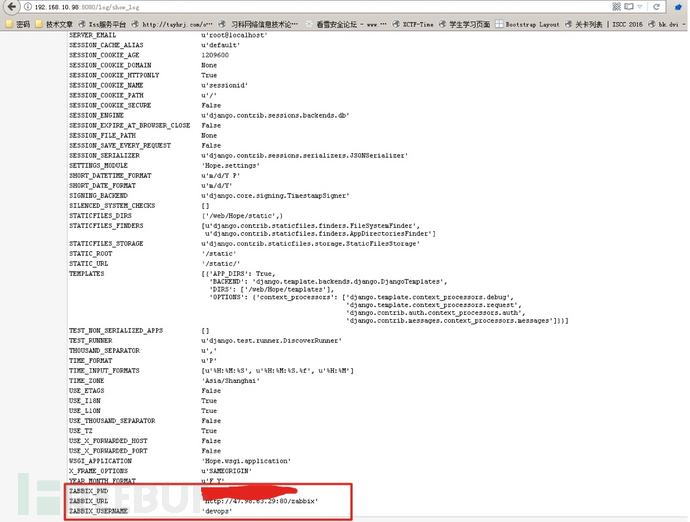

运维配置平台http://192.168.10.98:8080

(运维配置平台弱口令admin admin) 在运维配置平台中,只能看到部分服务器信息,还是无法登陆服务器,但是在某个功能的报错信息中,泄露了外网的zabbix的密码:

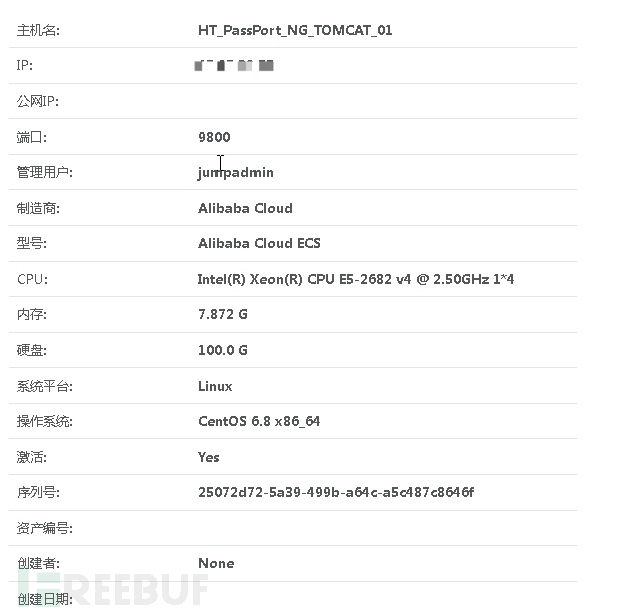

初期在内网无法确定目标机器在内网的名称是啥,因为他们内部两千多台服务器和很多项目,而且命名都不一样,但是获取到了这个zabbix之后,通过搜索passport关键字,确定到了他们内部对主机的命名,是HT_PassPort_NG_02和HT_PassPort_NG_TOMCAT_01:

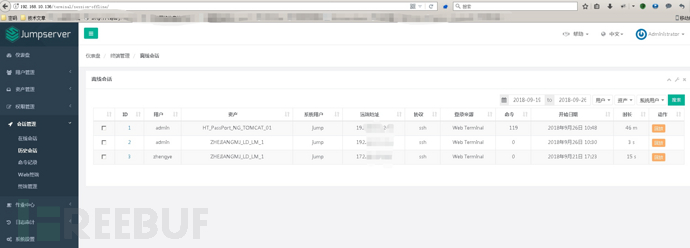

堡垒机获取到主机名以后,就可以继续去查找目标主机的信息了,刚才在扫c段的过程中,还发现了堡垒机,堡垒机同样也有弱口令,可以直接登录: 堡垒机弱口令:http://192.168.10.136 admin admin在堡垒机中确定了下之前搜集到的主机名确实能跟目标系统的IP对上。

堡垒机平台有个web端的ssh连接界面,可以免密连接,先将目标主机添加到admin可控的主机里,然后推送用户,就可以直接登录了。

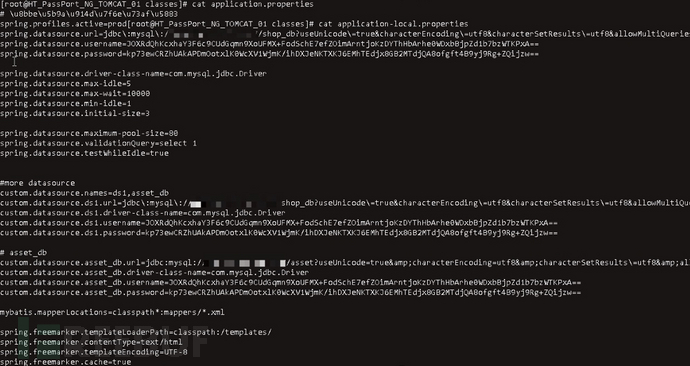

在目标机中我们寻找数据库连接信息,因为我们最终的目标是要登录后台,也就是我们要找到数据库中的后台用户名和密码。我们在目标机器中查找到目标系统的代码文件夹,然后去查看配置文件,发现数据库连接方式,除了地址,用户名和密码全部被加密,而且不能解密:

0x03 峰回路转由于目标机器的数据库账号密码无法解密,本来以为到此结束了本无法解密的话,就没办法继续下去,但仔细一看他的数据库名字,在某台外网服务器上收集到的数据库连接语句中,有相关数据库的连接账号密码,再次登录外网服务器,链接shop_db数据库,找到管理员表,查找到管理员用户名和密码,测试passport.xxx.com,登录成功。

0x04 总结渗透测试的本质还是信息收集,有的时候多维度的信息收集进行组合挖掘,可以得到一些意想不到的收获。

|  发表于 2021-7-28 05:52:12

|

发表于 2021-7-28 05:52:12

|

发表于 2021-8-8 20:45:40

|

发表于 2021-8-8 20:45:40

|

发表于 2021-8-15 12:00:34

|

发表于 2021-8-15 12:00:34

|

发表于 2021-9-6 02:21:44

|

发表于 2021-9-6 02:21:44

|

发表于 2021-9-16 21:37:34

|

发表于 2021-9-16 21:37:34

|

发表于 2021-10-16 09:54:48

|

发表于 2021-10-16 09:54:48

|

发表于 2021-11-6 00:49:23

|

发表于 2021-11-6 00:49:23

|

发表于 2021-12-2 18:28:59

|

发表于 2021-12-2 18:28:59

|

发表于 2021-12-17 04:30:18

|

发表于 2021-12-17 04:30:18

|

/1

/1